Am Anfang war der Fehler

Zunächst bietet sich dem Angreifer eine ganze Palette an Optionen: Von der einfachen “Phishing Mail”, die menschliche Fehler ausnutzt, über DoS (Denial-of-Service) Angriffe, die mit einer Flut an Anfragen IT-Systemen überlasten, bis hin zu hochspezialisierten Computerviren wie Stuxnet. Kosten, Schwierigkeit und Vorbereitungszeit variieren je nach Angriffsart stark.

Grundlegend ist, dass IT-Systeme schlichtweg fehlerhaft programmiert werden, was zu Schwachstellen führt, die von Hackern genutzt werden können, um einzudringen. Die Tür steht also offen, man muss nur wissen, wo sie steht. Dabei ist kein System perfekt. Selbst die CIA hat sich vor einigen Jahren sämtliche digitale Angriffsinstrumente stehlen lassen.

Sicherheitslücken sind der Dreh- und Angelpunkt der weltweiten Cyber-Attacken. Entsprechend begehrt sind sie als Ware. Spezialisierte Unternehmen kaufen und verkaufen das Wissen um Schwachstellen. Am lukrativsten sind dabei Fehler in den weitverbreitetsten IT-Programmen wie etwa MS Office, IOS oder Google Chrome. Für die Nachrichtendienste ist der Umgang mit Schwachstellen eine Abwägungsfrage: Einerseits stellen sie ein Sicherheitsrisiko für die betroffenen Systeme dar und sollten geschlossen werden. Andererseits kann der Dienst sie nutzen, um selbst einzudringen.

Ewiger Unfriede

Dabei wäre es unpassend und übertrieben von einem Cyber-Krieg zu sprechen. Der physische Krieg tötet Tausende, vertreibt Millionen, zerstört Städte und verwüstet Landstriche. Die Auseinandersetzungen im digitalen Raum lassen sich eher als permanenter Unfrieden beschreiben. Dementsprechend lang ist die Liste der signifikanten IT-Angriffe, durchgeführt von Individuen, Hackergruppen, Unternehmen oder Nachrichtenagenturen.

Ob Nordkorea in Hacker-Raubzügen ausländische Devisen erbeutet, russische Gruppen wohl unbeabsichtigt einen erpresserischen Cyber-Angriff auf die Uniklinik in Düsseldorfverüben, oder die USA das iranische Atomprogramm stören - die Motivationen sind so vielfältig wie die Akteure: politisch, wirtschaftlich, ideologisch, militärisch. Schwergewichte im Cyberspace sind allen voran die USA, gefolgt von China und Russland.

Das Kosten-Nutzen-Verhältnis begünstigt hierbei den Angreifer: „Man kann mit zahlreichen, sehr niedrigschwelligen Cyber-Angriffen große strategische Gewinne einfahren, ohne eine Aufdeckung oder Strafverfolgung befürchten zu müssen.“ sagt Matthias Schulze, Cybersicherheitsexperte der Stiftung für Wissenschaft und Politik (SWP) im Interview mit der Tagesschau.

Schwindelerregende Schadenssummen

Auch wenn Cyberattacken die Schwelle zu militärischen Angriff bisher nicht überschreiten, können sie dennoch enormen Schaden anrichten. Allein der deutschen Wirtschaft entstand im Jahr 2021 ein Gesamtschaden von 223 Milliarden Euro. Ein Rekord. Neun von zehn Unternehmen waren 2020/2021 von Angriffen betroffen. Tendenz: steigend. Weltweit wird geschätzt, dass die durch Cyberkriminalität verursachten Schäden 2021 sechs Billionen Dollar erreicht haben. Die Summe beinhaltet Datendiebstahl und -zerstörung, Erpressung, Produktivitätsverluste, Finanzkriminalität, Diebstahl geistigen Eigentums und andere Delikte sowie die Kosten der Schadensbeseitigung. Die finanziellen Schäden durch Cyberangriffe sind somit größer als die durch den globalen Drogenhandel.

Und wo steht Deutschland?

Eine der größten Schwachstellen der deutschen IT-Sicherheit ist die unübersichtliche bis dysfunktionale Struktur der Behörden. Im Gesamtbild ist zu sagen: Jeder kocht sein eigenes Süppchen.

„Unsere bisherige IT-Sicherheitspolitik muss als weitgehend gescheitertangesehen werden.” - Konstantin von Notz, Stellv. Fraktionsvorsitzender B90/Die Grünen

Einigermaßen klar erscheint dabei das BSI, das Bundesamt für Sicherheit in der Informationstechnik. Es untersteht dem Bundesinnenministerium (BMI) und ist verantwortlich für die Sicherheit der IT der Bundesbehörden und privater Unternehmen, sobald diese zur sogenannten kritischen Infrastruktur zählen. Das meint Unternehmen in den Bereichen Energie, Wasser, Ernährung, Transport, Finanzen, Versicherungen, Gesundheit, Telekommunikations- und Informationstechnik.

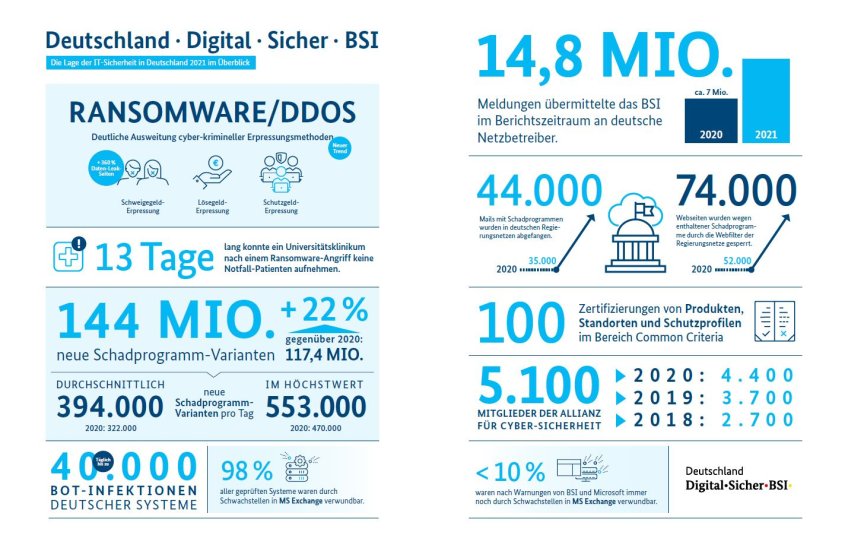

Das BSI stellt jährlich Daten zur digitalen Bedrohunglage zusammen. Foto: BSI / BSI / Lizenz

Kommunen hingegen fallen dagegen erst gar nicht unter das BSI-Gesetz. Denn Vorgaben durch eine Bundesbehörde würden in das Selbstbestimmungsrecht der Kommunen eingreifen. Der Bereich der „Gefahrenabwehr“ liegt hier wiederum bei den Bundesländern. Sie sind verpflichtet, sogenannte “Cyber Emergency Response Teams” (CERTs), einzurichten. Eine Art Cyber-Eingreiftruppe für den Notfall. Jedoch gibt es auf Länderebene erhebliche Unterschiede was die Ausstattung dieser Eingreiftruppen anbelangt: So teilt sich Sachsen-Anhalt mit Schleswig-Holstein, Hamburg und Bremen das CERT Nord. Gerade einmal vier Personen arbeiten direkt im CERT Nord.

Physischer Krieg - digital begleitet

Vier Personen für vier Bundesländer erscheint reichlich wenig. Insbesondere dann, wenn man die Warnung des Militärexperten Gustav Gressel im Deutschlandfunk hört: Immer, wenn in Militärübungen die russischen Truppen den Angriff auf westliche Städte geprobt haben, habe es gleichzeitig auch einen sprunghaften Anstieg von Cyberattacken gegen strategische Infrastruktur in Deutschland gegeben.

„Deutschland wäre jetzt im Kriegsfall mit der NATO eine wichtige logistische Drehscheibe. [...] Und genau parallel zu dem Manöver, wo die russische Armee hier den Krieg gegen die NATO übt, fahren dann russische Cyber-Truppen sozusagen live Attacken gegen die Deutsche Bahn oder gegen Häfen und gegen andere Infrastruktur, gegen das Innenministerium, gegen Behörden. Und das ist nichts anderes als Übung im scharfen Schuss.“ - Gustav Gressel, Militärexperte

Szenario und Gegenschlag

„Wenn wir in einem Krieg, einem echten Krieg, mit einer Großmacht enden, dann wahrscheinlich infolge eines Cyberangriffs von großer Tragweite.“ - Joe Biden, US-Präsident

Stärker als der von Biden beschriebene große Cyberangriff beunruhigt Experten jedoch ein anderes Szenario: Viele kleinere Angriffe auf die kritische Infrastruktur, die zunächst nicht als ein militärischer Angriff bewertet werden. Wie kann und wie sollte man sich wehren? Die US-Doktrin im Cyberspaceist mit den Konzepten der “dauerhaften Konfrontation” und “Vorwärtsverteidigung”, offensiver Natur. Im Gegensatz dazu können deutsche IT-Sicherheitsleute, nach aktueller Rechtslage kritische Infrastruktur nur mit defensiven Mitteln verteidigen. Auch wenn die Möglichkeit bestünde, in Form von sogenannten Hackbackszum Gegenangriff überzugehen. Jedoch sind Experten bei der Gesamtbewertung des Für- und Widers von Hackbacks uneinig.

Warnschüsse im Dauerfeuer

“Wir erachten den Angriff auf das deutsche Parlament als einen Angriff auf die Demokratie an sich. Und auf die Souveränität des deutschen Staates. Wir dürfen nicht zulassen, dass solche verleumderischen Angriffe auf europäische Werte ohne Konsequenzen bleiben und wir dürfen nicht zulassen, dass solche Angriffe in der Zukunft andauern." - Weisung des Auswärtigen Amts an deutsche Diplomaten

Zumindest rhetorisch hat man die Schwere der Lage also erkannt. Denn die Digitalisierung von Wirtschaft, Staat und Gesellschaft schreitet weiter voran. Wir sind Zeugen einer zunehmenden Verquickung von digitaler und realer Welt. Die Angriffsfläche wächst täglich – und damit das Schadenspotenzial. In diesem Zusammenhang sind Cyberangriffe wie der gegen den Deutschen Bundestag als Warnschüsse zu begreifen, vor dem, was da noch kommen mag.

Kommentare verfolgen: |

|